Desenvolvendo a Stack de Rollup Privado

Este módulo analisa os elementos essenciais para a construção de um rollup privado, abrangendo o ambiente de execução, o sequenciador, a gestão de chaves e a integração com camadas de disponibilidade de dados. Apresenta o percurso dos dados criptografados desde os usuários até a liquidação e discute modelos de governança, mecanismos de controle de acesso e os desafios de interoperabilidade ao integrar rollups privados e públicos.

Componentes Essenciais de um Rollup Privado

Uma pilha de rollup privado apresenta uma estrutura semelhante à de um rollup público, mas adiciona camadas voltadas para criptografia, controle de acesso e conformidade. A base dessa arquitetura é o ambiente de execução, que pode funcionar sob lógica otimista ou de conhecimento zero. Enquanto rollups otimistas recorrem a provas de fraude para resolver disputas, os rollups de conhecimento zero oferecem provas de validade compactas para cada transição de estado. Ambos os métodos suportam disponibilidade de dados encriptados, porém a gestão das chaves durante a geração e verificação das provas exige abordagens distintas.

O sequenciador é outro elemento central. No rollup tradicional, ele organiza as transações e as agrupa antes de submetê-las à camada de disponibilidade de dados. Já no rollup privado, cabe ao sequenciador também criptografar os dados das transações antes do envio, garantindo que versões em texto simples não saiam do ambiente controlado. Esse processo de criptografia pode ocorrer localmente ou em um ambiente de execução confiável, conforme o modelo de segurança em vigor.

Uma infraestrutura dedicada ao gerenciamento de chaves opera paralelamente ao sequenciador, coordenando geração, distribuição e rotação de chaves criptográficas. A estrutura de governança determina se o controle dessas chaves fica centralizado em uma entidade, distribuído entre um consórcio de validadores ou descentralizado por meio de computação multipartidária. Essa escolha define quem tem acesso à descriptografia e quais pressupostos de confiança o sistema exige.

O último componente central é a interface com a camada de disponibilidade de dados. O rollup submete blobs de transações criptografadas a serviços como Avail Enigma, EigenDA ou a redes DA permissionadas, como a Walacor. Essas camadas armazenam os blobs criptografados e fornecem provas de que estão integralmente disponíveis. Validadores usam essas provas para garantir que todos os dados necessários foram publicados, mesmo sem acesso ao conteúdo. Assim, a combinação de criptografia e provas assegura ao rollup tanto a confidencialidade quanto a verificabilidade dos dados.

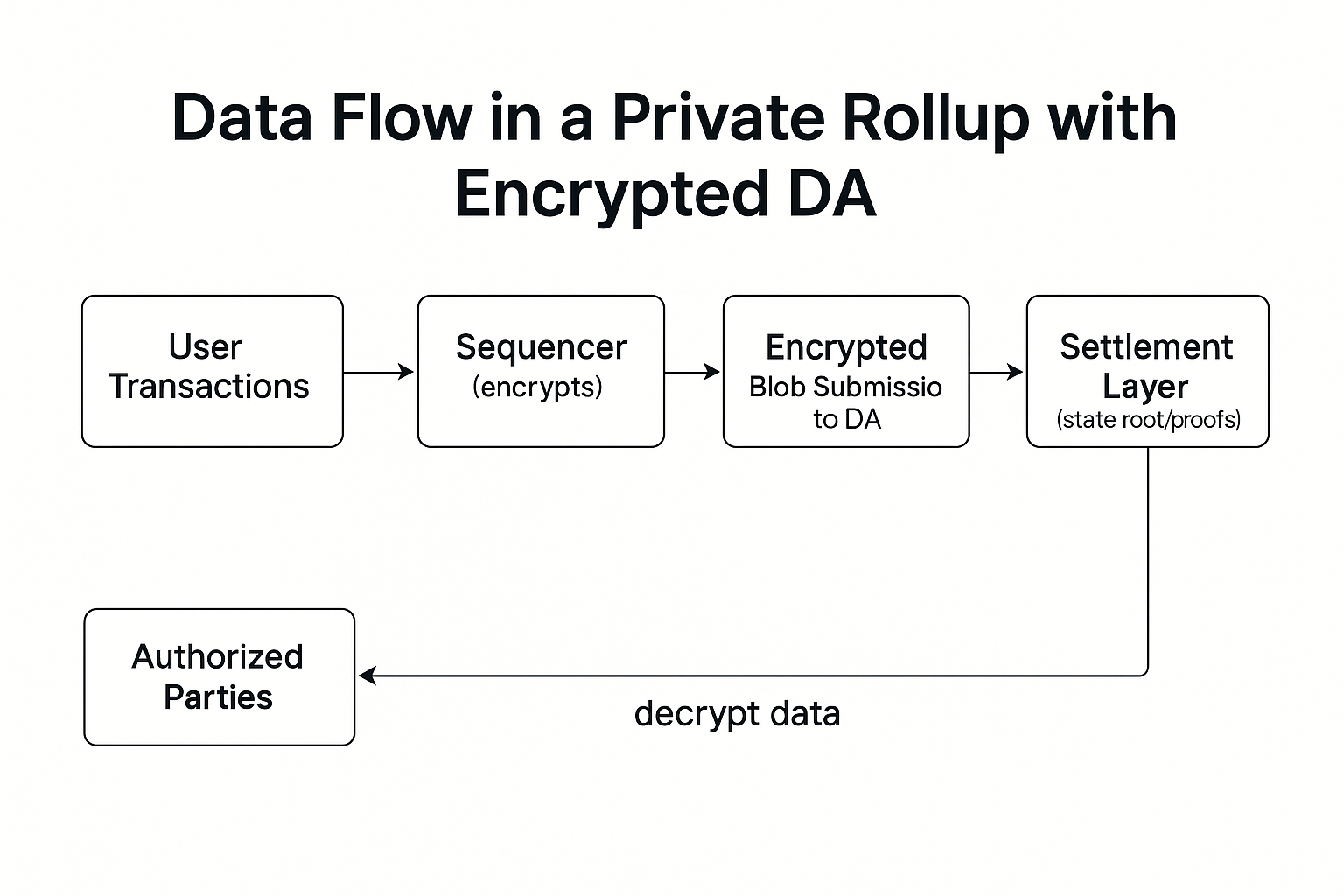

Fluxo de Dados em Rollup Privado com Disponibilidade de Dados Criptografada

O fluxo de dados em um rollup privado diferencia-se do rollup público no estágio da agregação das transações. No rollup público, o sequenciador agrupa, comprime e publica o blob resultante diretamente na camada de disponibilidade de dados, permitindo que qualquer interessado visualize o conteúdo em texto simples e reconstrua o estado do rollup independentemente.

No rollup privado, há uma etapa a mais: a criptografia. Após o agrupamento e compressão, o sequenciador criptografa os dados utilizando um esquema simétrico ou híbrido. O blob encriptado é submetido à camada de disponibilidade, acompanhado de compromissos ou provas criptográficas que possibilitam aos validadores confirmar sua disponibilidade sem decifrá-lo. Raízes de estado ou provas de conhecimento zero — que preservam a confidencialidade — são publicadas na camada de liquidação, como a Ethereum ou outra blockchain de base, mantendo a robustez da segurança.

Quando participantes autorizados — como membros de consórcio ou auditores — precisam reconstruir o estado do rollup, acessam o dado criptografado na camada DA e o decifram com as chaves apropriadas. Esse processo garante que toda a rede confirma a integridade e a disponibilidade dos dados, enquanto apenas os participantes escolhidos acessam o conteúdo em texto simples.

Governança e Controle de Acesso

A governança dos rollups privados abrange, além das atualizações de protocolo e configuração de parâmetros, a gestão das políticas de criptografia de dados. O ponto central é: quem detém as chaves de acesso? Algumas implementações optam por controle centralizado, em que uma entidade única ou regulada gerencia a descriptografia. Embora simplifique a coordenação, esse modelo representa um ponto único de vulnerabilidade e pode gerar riscos em caso de comprometimento.

Modelos mais avançados distribuem o controle das chaves entre múltiplas partes, recorrendo à criptografia limiar. Nessa arquitetura, ninguém tem acesso à descriptografia sozinho: é preciso o consenso de um quórum autorizado. Isso fortalece a segurança e favorece a governança por consórcio, permitindo que diferentes grupos acessem apenas dados relevantes para si, sem beneficiar terceiros.

As políticas de controle de acesso também precisam considerar exigências regulatórias; por exemplo, órgãos financeiros podem requerer auditoria do histórico transacional sem expor dados sensíveis a concorrentes. Rollups privados atendem a essa necessidade instituindo chaves de auditoria — permitindo leitura restrita a conjuntos específicos de dados sem comprometer a confidencialidade geral.

Composabilidade e Interoperabilidade

Rollups privados enfrentam o desafio de manter a composabilidade com o ecossistema modular como um todo. Nos rollups públicos, interoperabilidade é fator-chave: ativos e mensagens atravessam pontes e camadas de disponibilidade sem restrição. Já os rollups privados precisam gerir cuidadosamente quais informações revelar em interações entre rollups.

A interoperabilidade entre rollups privados e públicos é viável, mas depende de bridges criptografadas. Ao transferir ativos de um rollup privado para um público, é necessário comprovar a existência e validade do ativo sem expor detalhes confidenciais das transações. Provas de conhecimento zero são essenciais para essa divulgação seletiva. Além disso, rollups privados podem trocar provas — e não o texto simples dos dados — para colaborar sem depender de confiança mútua.

Existem iniciativas para padronizar formatos de blobs criptografados e sistemas de provas, facilitando essa interoperabilidade. Com a evolução desses padrões, rollups privados tendem a ganhar protagonismo no universo blockchain modular, interagindo com redes públicas sem abrir mão da confidencialidade buscada pelo mercado empresarial.