Verschlüsselte Datenverfügbarkeit (EDA): Konzepte und Kryptografie

In diesem Abschnitt erfahren die Teilnehmenden, wie die Verfügbarkeit verschlüsselter Daten gewährleistet wird und welche kryptografischen Werkzeuge diesem Prozess zugrunde liegen. Das Modul behandelt Verschlüsselung, Erasure Coding, polynomielle Commitments sowie Stichprobenverfahren. Diese ermöglichen es, Daten vertraulich zu halten und dennoch deren Überprüfbarkeit sicherzustellen. Es werden praktische Implementierungen wie das Enigma-Upgrade von Avail beleuchtet. Zudem werden aktuelle Ansätze wie EigenDA und Walacor miteinander verglichen.

Definition der Verfügbarkeit verschlüsselter Daten

Encrypted Data Availability (EDA) bringt eine neue Stufe des Datenschutzes in modulare Blockchains, indem sie gewährleistet, dass zur Verifizierung benötigte Daten öffentlich einsehbar, jedoch für Unbefugte unverständlich bleiben. Im Gegensatz zu herkömmlichen Lösungen, bei denen Transaktionsdaten im Klartext veröffentlicht werden und für alle sichtbar sind, verschlüsselt EDA diese Daten vor der Veröffentlichung. Dadurch bleiben die Sicherheitsgarantien der Datenverfügbarkeit erhalten – jeder kann überprüfen, dass die Daten existieren und bei Bedarf den Zustand der Kette rekonstruieren –, während gleichzeitig sensible Informationen innerhalb dieser Transaktionen vor unbefugter Einsicht geschützt werden.

Das entscheidende Merkmal von EDA ist das doppelte Versprechen: Daten müssen sowohl verfügbar als auch vertraulich bleiben. Um diese Dualität zu erreichen, sind zwei Mechanismen zentral. Erstens erfolgt die Verschlüsselung mit Schlüsseln, die von einer festgelegten Gruppe autorisierter Teilnehmer kontrolliert oder durch Smart Contracts geregelt werden. Zweitens dienen kryptographische Nachweise dazu, zu belegen, dass die verschlüsselten Daten vollständig im Netzwerk vorhanden sind, ohne ihre Inhalte preiszugeben. So können öffentliche Validatoren die Integrität des Netzwerks sichern, während nur berechtigte Parteien die Informationen entschlüsseln und verarbeiten dürfen.

EDA eignet sich besonders für private Rollups und regulierte Anwendungen, bei denen Transaktionsdetails für die Öffentlichkeit verborgen bleiben, aber für Stakeholder, Auditor:innen oder Geschäftspartner verifizierbar sein müssen. Unternehmen und Institutionen können dadurch die Skalierbarkeit modularer Blockchains nutzen, ohne gegen Vertraulichkeitsanforderungen oder regulatorische Vorgaben zu verstoßen.

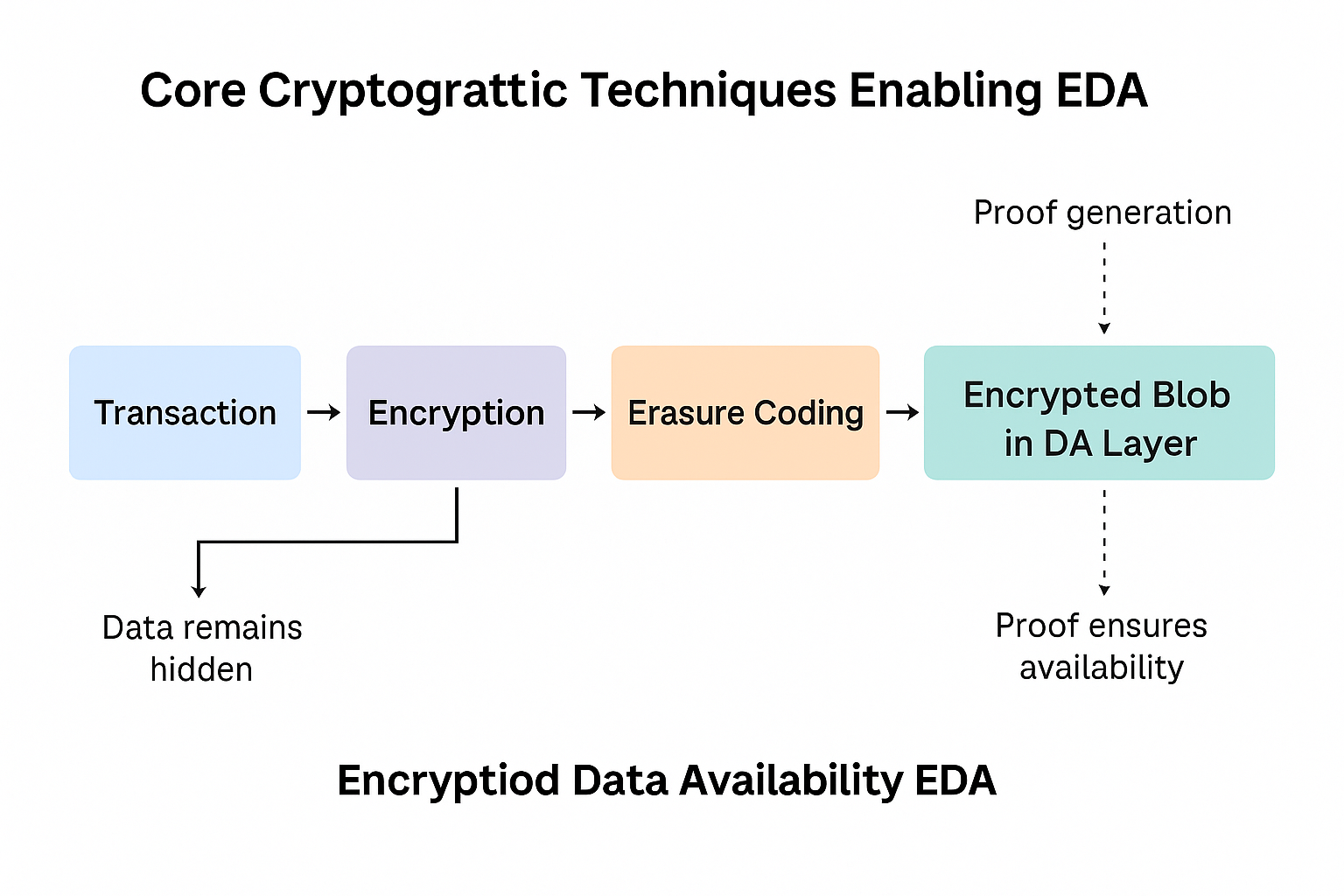

Zentrale kryptographische Verfahren für EDA

Die Umsetzung von EDA basiert auf mehreren fortschrittlichen kryptographischen Verfahren, die Datenschutz, Integrität und Überprüfbarkeit ausbalancieren. Im Kern werden Daten verschlüsselt, bevor sie an die Data Availability-Schicht gesendet werden. Häufig werden diese verschlüsselten Daten in kleinere Segmente zerlegt und durch Erasure Coding codiert. Erasure Coding ermöglicht es, einen vollständigen Datensatz aus nur einem Teil seiner Fragmente wiederherzustellen. Damit müssen Validatoren nicht den gesamten verschlüsselten Datensatz herunterladen, um dessen Verfügbarkeit zu prüfen. Dieses Verfahren kommt bereits bei öffentlichen DA-Schichten wie Celestia zum Einsatz und wird im Rahmen von EDA auf verschlüsselte Datenblöcke ausgeweitet.

Ein weiteres Schlüsselelement von EDA ist der Einsatz polynomialer Commitment-Schemata wie KZG (Kate–Zaverucha–Goldberg) Commitments. Damit können Light Clients überprüfen, dass Stichproben dem gesamten Datensatz entsprechen, auch wenn die Daten verschlüsselt sind. In Verbindung mit Data Availability Sampling können Validatoren also probabilistisch bestätigen, dass verschlüsselte Daten vollständig verfügbar sind, ohne sie zu entschlüsseln. Dieses Design verhindert, dass böswillige Sequencer Daten zurückhalten und zugleich deren Veröffentlichung vortäuschen.

Das Schlüsselmanagement bringt zusätzliche Komplexität mit sich. Bei öffentlichen Rollups ist keine spezielle Verwaltung erforderlich, weil die Daten offen zugänglich sind. Bei EDA müssen Verschlüsselungsschlüssel sicher erzeugt, verteilt und regelmäßig erneuert werden. Ansätze dafür reichen von Multi-Party Computation (MPC), bei der mehrere Parteien Schlüssel gemeinsam verwalten, bis zu Schwellenwert-Verschlüsselung, bei der eine definierte Gruppe für die Entschlüsselung erforderlich ist. Trusted Execution Environments (TEEs) und vollhomomorphe Verschlüsselung (FHE) werden ebenfalls für gezielte Offenlegung und Berechnungen auf verschlüsselten Daten ohne Preisgabe des Inhalts evaluiert.

In Summe stellen diese kryptographischen Methoden sicher, dass auch verdeckte Datenblöcke für die Öffentlichkeit unsichtbar bleiben, das System jedoch die Verfügbarkeit der Daten nachweisbar garantiert – eine unverrückbare Voraussetzung für Rollup-Sicherheit.

Das Enigma-Upgrade und neue Implementierungen

Ein Meilenstein für EDA war das Enigma-Upgrade von Avail, angekündigt 2025. Avail, ursprünglich als allgemeine Data Availability-Schicht für modulare Blockchains konzipiert, hat seine Funktionen erweitert und unterstützt verschlüsselte Datenblöcke nun nativ. Mit Enigma können Rollups verschlüsselte Transaktionsdaten einreichen und dabei die Kompatibilität mit dem bestehenden Availability Sampling-Protokoll von Avail wahren. Damit sind privacy-orientierte Rollups nicht mehr auf eigens entwickelte Datenlayer angewiesen, sondern nutzen die gleiche DA-Infrastruktur wie öffentliche Rollups – mit zusätzlichem Datenschutz.

Das Enigma-Upgrade führte darüber hinaus ein flexibles Verschlüsselungsschema ein, das verschiedenste Governance-Modelle ermöglicht. Rollups können Schlüssel intern verwalten, sie an Konsortiumsmitglieder delegieren oder hybride Ansätze wählen, bei denen etwa Regulierende oder Prüfende kontrollierten Zugriff erhalten. Diese Flexibilität eignet sich besonders für Unternehmen, die interne Vertraulichkeit und externe Kontrolle ausbalancieren müssen.

Auch andere Projekte arbeiten an ähnlichen Ansätzen. EigenDA, entwickelt im Umfeld des EigenLayer-Restaking-Ökosystems, experimentiert mit Datenschutzfunktionen, die in dessen Data Availability-Dienst integriert werden können. Walacor schlägt ein Permissioned-DA-Modell mit Verschlüsselung und konsortialer Validierung vor, das Institutionen anspricht, die strengere Zugangskontrollen in einem semipubliken Netzwerk benötigen. Trotz unterschiedlicher Architekturen und Vertrauensannahmen teilen diese Systeme das Grundprinzip: Transaktionsdaten werden verschlüsselt und bleiben zugleich nachweislich verfügbar.

Vorteile und Abwägungen von EDA

EDA bietet vor allem den Vorteil, dass private Rollups möglich werden, ohne die zentralen Sicherheitsmerkmale der Rollup-Architektur zu kompromittieren. Nutzer:innen können sicher sein, dass Transaktionsdaten zur Rekonstruktion bereitstehen, während Wettbewerber oder Angreifende keine sensiblen Erkenntnisse daraus ziehen können. Gerade für Finanzinstitute, Lieferketten oder Identitätssysteme, die Blockchain-Verifizierbarkeit benötigen, aber keine vollständige Transparenz gewährleisten können, ist dies ein entscheidender Fortschritt.

Gleichzeitig bringt EDA auch Kompromisse mit sich. Die Verschlüsselung erhöht den Rechenaufwand und die Latenz, insbesondere bei häufigen Schlüsselwechseln oder Schwellenwert-Entschlüsselung. Die sichere Verwaltung von Schlüsseln ist hochkomplex; kompromittierte Schlüssel können zu folgenschweren Datenlecks führen. Die selektive Offenlegung für Auditor:innen oder Aufsichtsbehörden ist ein weiterhin dynamisches Forschungs- und Entwicklungsfeld. Zudem stellen sich Fragen zur Interoperabilität: Verschlüsselte Datenblöcke lassen sich rollup-übergreifend nur schwer nutzen, solange Standardformate und Schlüsselmanagement-Frameworks fehlen.

Trotz dieser Herausforderungen markiert EDA einen entscheidenden Schritt im modularen Blockchain-Design. Mit zunehmender Verbreitung dürfte EDA zum Standard werden, insbesondere da Unternehmen und Behörden Blockchain-Anwendungen auch jenseits rein öffentlicher Kontexte erschließen.